Организация туннеля IPSec VPN между двумя интернет-центрами Keenetic (для версий NDMS 2.11 и более ранних)

В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье "IPSec VPN клиент/сервер".

С помощью интернет-центров Keenetic Giga (KN-1010), Giga III, Ultra

II, Lite III, 4G III, Start II, Air, Extra II, Ultra, Giga II, Viva,

Extra, Omni II, а также Keenetic II и Keenetic III

реализована возможность использовать встроенный клиент/сервер IPSec

VPN. Благодаря наличию этой функции существует возможность, в

соответствии с самыми строгими требованиями к безопасности, объединить

несколько интернет-центров (роутеров) в одну сеть по туннелю IPSec VPN.

Это может быть удобно для безопасного подключения к офисной сети

(например, из домашней сети к корпоративному серверу) или объединения

сетей (к примеру, двух удаленных офисов). В таком туннеле можно

абсолютно не волноваться о конфиденциальности IP-телефонии или потоков

видеонаблюдения.

Для организации туннеля IPSec VPN понадобятся два интернет-центра.

Для построения туннеля можно использовать различные сочетания моделей,

например Ultra II <> Ultra II, Giga III <> Giga III и Ultra

II <> Giga III.

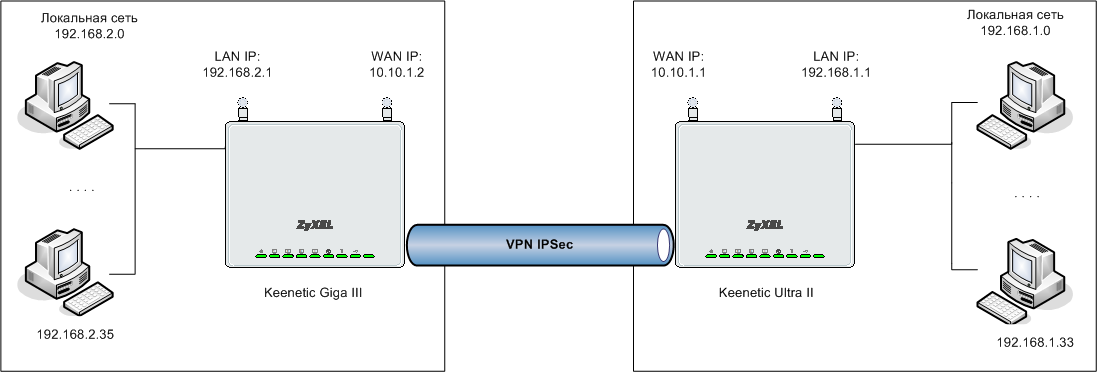

Далее подробно рассмотрим пример объединения двух сетей через IPSec VPN с помощью интернет-центров Keenetic Ultra II и Giga III.

Установить туннель IPSec можно как в локальной сети (когда на внешнем

интерфейсе WAN роутера используются частные/внутренние IP-адреса, их

называют еще "

серые"),

так и через глобальную сеть Интернет (когда на внешнем интерфейсе WAN

роутера используются публичные/внешние IP-адреса, их называют также "

белые").

Желательно иметь статический/постоянный IP-адрес на WAN-интерфейсе,

либо можно воспользоваться сервисом динамических доменных имен

DyDNS.

В нашем примере организация туннеля IPSec VPN осуществляется в

рамках локальной сети, т.е. используются частные/внутренние IP-адреса.

Для построения туннеля IPSec VPN через

глобальную сеть Интернет, на внешнем интерфейсе WAN роутера должен

использоваться публичный/внешний IP-адрес.

Адреса локальной и

удаленной сети должны быть из разных подсетей. Например, в нашем случае

объединяемые сети имеют разные адресные пространства – 192.168.1.0/24 и

192.168.2.0/24.

Мы рассмотрим сценарий, в котором Keenetic Ultra II будет выступать

в роли ожидающего подключение IPSec VPN (условно назовем его сервером),

а Keenetic Giga III в роли инициатора подключения IPSec VPN (условно

назовем его клиентом).

В нашем примере роутер Keenetic Ultra II работает в домашней сети

192.168.1.0 (клиенты этой сети получают IP-адреса в диапазоне от

192.168.1.2 и выше) и имеет IP-адрес для управления 192.168.1.1.

На внешнем интерфейсе WAN этого роутера установлен вручную статический

IP-адрес из другой подсети 10.10.1.1 (в вашем случае это может быть

внешний/публичный IP-адрес).

Роутер Keenetic Giga III работает в другой сети 192.168.2.0

(клиенты этой сети получают IP-адреса в диапазоне от 192.168.2.2 и выше)

и имеет IP-адрес для управления 192.168.2.1. На внешнем интерфейсе WAN

этого роутера установлен вручную статический IP-адрес из подсети

10.10.1.2 (в вашем случае это может быть внешний/публичный IP-адрес).

Необходимо организовать безопасный туннель IPSec VPN между двумя

интернет-центрами для объединения двух сетей. Туннель будет

устанавливаться между IP-адресами на внешних интерфейсах WAN роутеров.

Итак, перейдём непосредственно к настройке интернет-центров.

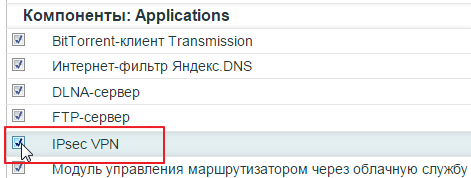

Сначала необходимо проверить, что на устройствах установлен

специальный компонент микропрограммы IPsec VPN (клиент/сервер IPSec VPN

для создания защищённых IP-соединений). Проверить наличие компонента

можно через встроенный

веб-конфигуратор устройства в меню

Система > Обновление. Компонент IPsec VPN находится в разделе

Applications (приложения). Убедитесь, что около данного компонента установлена галочка.

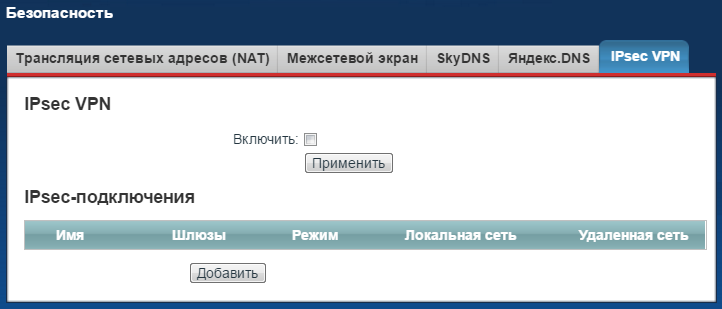

Теперь рассмотрим настройки туннеля IPSec VPN.

Настройки на устройствах будем производить через их веб-конфигуратор.

Что необходимо помнить при создании туннеля:

На устройствах настройки Фазы 1 и Фазы 2 обязательно должны совпадать!

В противном случае туннель IPSec VPN не будет построен.

1. Настройка интернет-центра Keenetic Ultra II, который будет выполнять роль ожидающего подключение IPSec VPN (роль сервера).

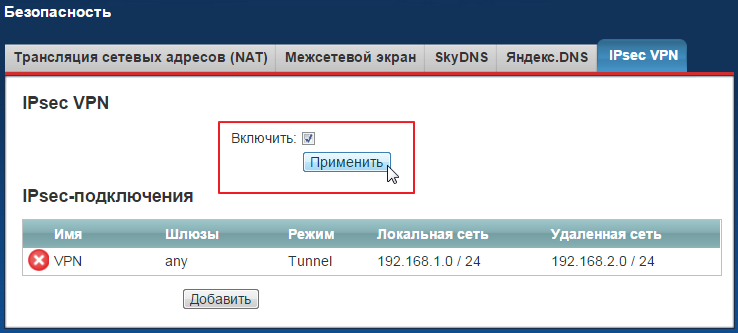

Зайдите в меню Безопасность > IPsec VPN и нажмите кнопку Добавить для создания IPsec-подключения.

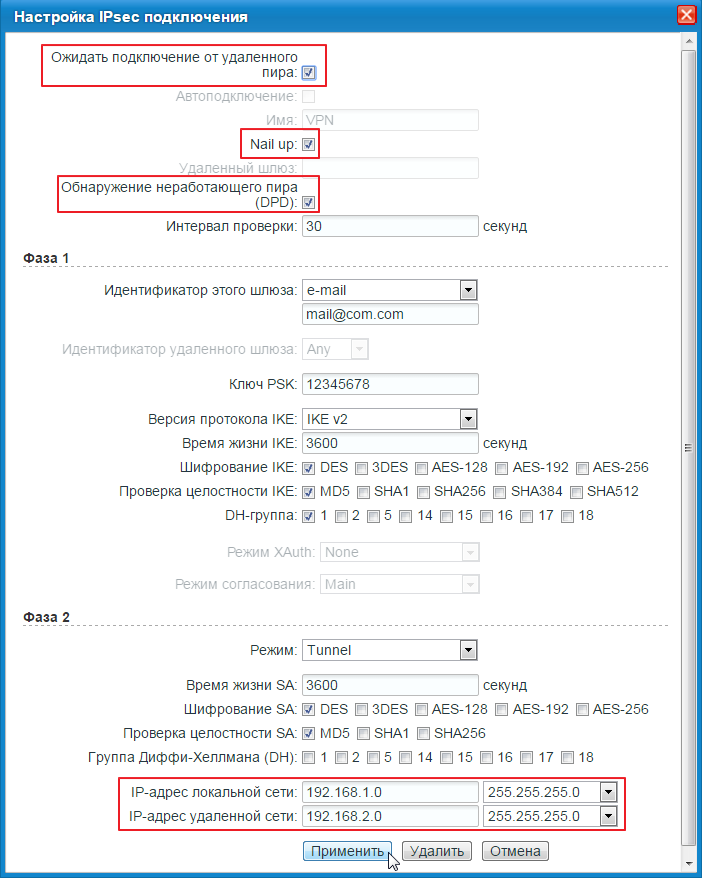

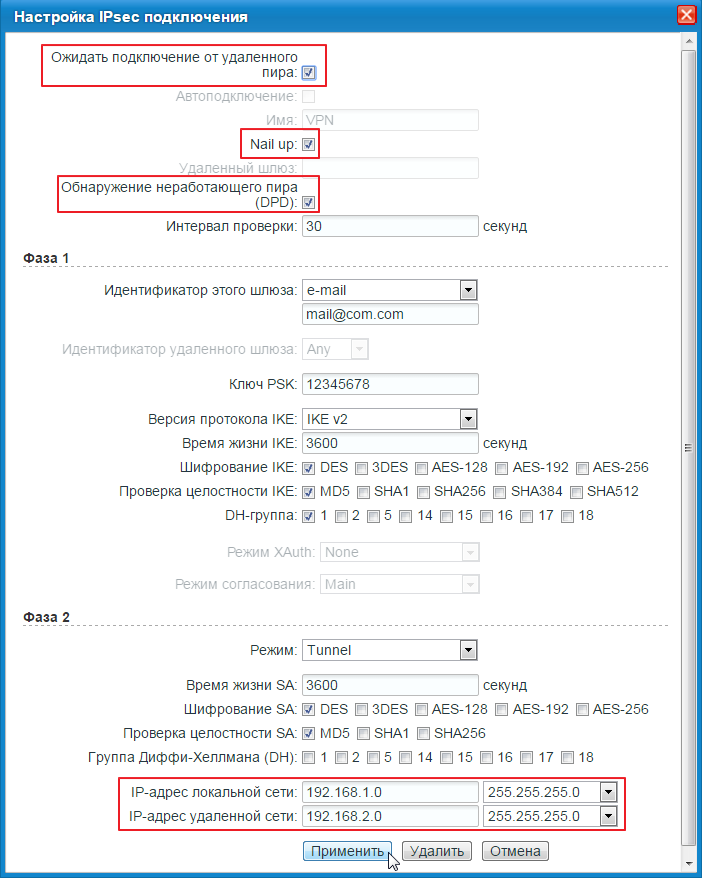

Откроется окно Настройка IPsec подключения. В нашем случае Keenetic Ultra II будет выполнять роль сервера, поэтому поставим галочку в поле Ожидать подключение от удаленного пира (в этом случае инициатором подключения будет выступать клиент, а сервер будет ожидать подключения).

Опция Nail up (Nailed-up)

предназначена для поддержания соединения в активном состоянии и

восстановления при разрыве (данный параметр достаточно включить на одном

из концов туннеля), а опция Обнаружение неработающего пира DPD (Dead Peer Detection) для определения работоспособности туннеля.

В настройках Фазы 1 в поле Идентификатор этого шлюза вы можете использовать любой идентификатор: адрес (IP-адрес), FQDN (полное имя домена), DN (имя домена), e-mail

(адрес эл. почты). В нашем примере используется идентификатор e-mail и в

пустое поле был вписан произвольный адрес электронной почты. В качестве

версии протокола IKE используется IKE v2 (рекомендуем использовать эту версию протокола).

В настройках Фазы 2 в поле IP-адрес локальной сети нужно указать адрес и маску локальной сети роутера (в нашем примере 192.168.1.0), а в поле IP-адрес удаленной сети указать адрес и маску удаленной сети, которая будет находиться за IPSec-туннелем (в нашем примере 192.168.2.0).

Адреса локальной и удаленной сети должны быть из разных подсетей!

Нельзя использовать одно адресное пространство в локальной и удаленной сети, т.к. это может привести к конфликту IP-адресов.

При множественных туннелях - настройки локального и удаленного идентификаторов должны быть уникальны для каждого туннеля.

Сделав настройки IPSec-подключения нажмите кнопку Применить.

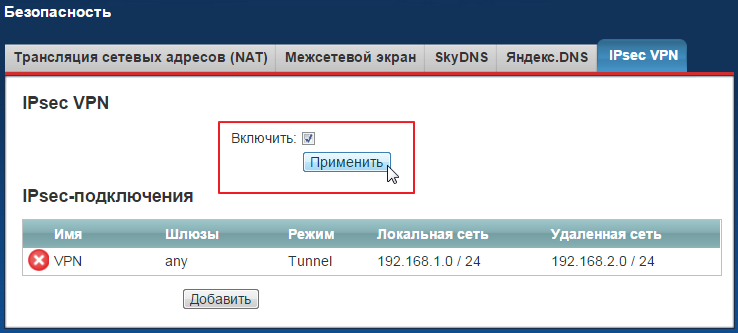

После создания подключения нужно обязательно в меню Безопасность > IPsec VPN установить галочку в поле Включить и нажать кнопку Применить для активации IPSec VPN.

2. Настройка интернет-центра Keenetic Giga III, который будет выполнять роль инициатора подключения IPSec VPN (роль клиента).

Зайдите в меню Безопасность > IPsec VPN и нажмите кнопку Добавить для создания IPsec-подключения.

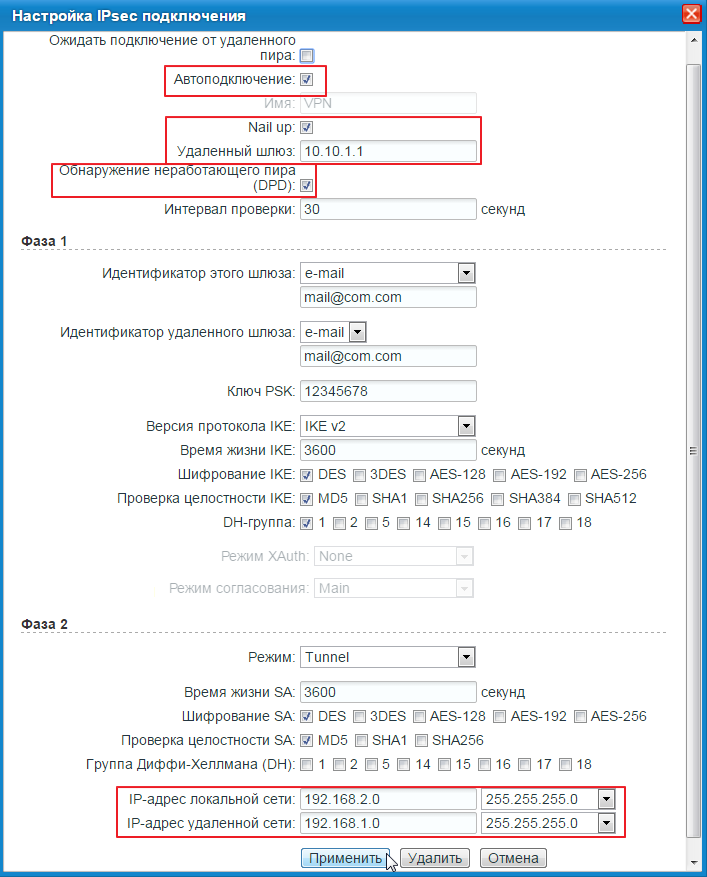

Откроется окно Настройка IPsec подключения. В нашем примере Giga III выполняет роль клиента, поэтому установите галочку в поле Автоподключение (в этом случае инициатором подключения выступает клиентский роутер).

Опция Nail up (Nailed-up) предназначена для восстановления соединения при разрыве, а опция Обнаружение неработающего пира DPD (Dead Peer Detection) для определения работоспособности туннеля.

В поле Удаленный шлюз

укажите IP-адрес удаленного роутера Keenetic Ultra II, который

используется на внешнем интерфейсе WAN (в нашем примере это статический

IP-адрес 10.10.1.1, но в вашем случае это может быть внешний/публичный

IP-адрес).

В настройках Фазы 1 в полях Идентификатор этого шлюза и Идентификатор удаленного шлюза нужно

указать тот идентификатор, который вы использовали на удаленном роутере

Keenetic Ultra II (в нашем примере, на роутере, который работает в роли

сервера, используется идентификатор e-mail). В пустые поля впишите

нужный адрес электронной почты (тот, который вы использовали при

настройке удаленного роутера). Главное, чтобы идентификаторы и их

значения совпадали на обеих сторонах туннеля.

В настройках Фазы 2 в поле IP-адрес локальной сети нужно указать адрес и маску локальной сети роутера (в нашем примере 192.168.2.0), а в поле IP-адрес удаленной сети указать адрес и маску удаленной сети, которая будет находиться за установленным туннелем (в нашем примере 192.168.1.0).

Адреса локальной и удаленной сети должны быть из разных подсетей.

Нельзя использовать одно адресное пространство в локальной и удаленной сети, т.к. это может привести к конфликту IP-адресов.

На устройствах настройки Фазы 1 и Фазы 2 обязательно должны совпадать!

Сделав настройки IPSec-подключения нажмите кнопку Применить.

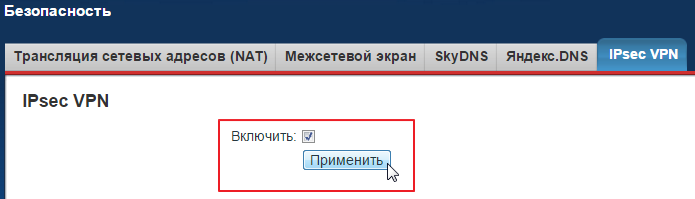

После создания подключения нужно обязательно в меню Безопасность > IPsec VPN установить галочку в поле Включить и нажать кнопку Применить.

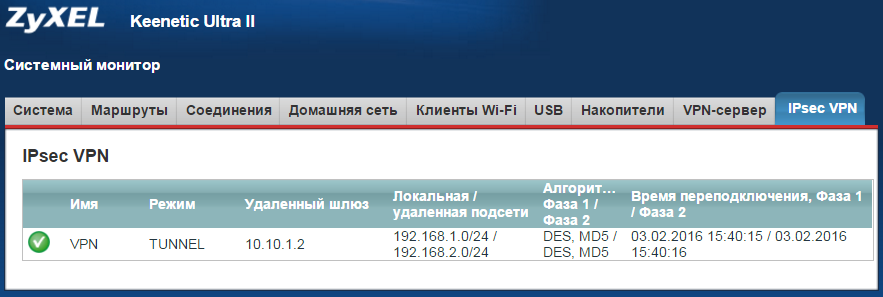

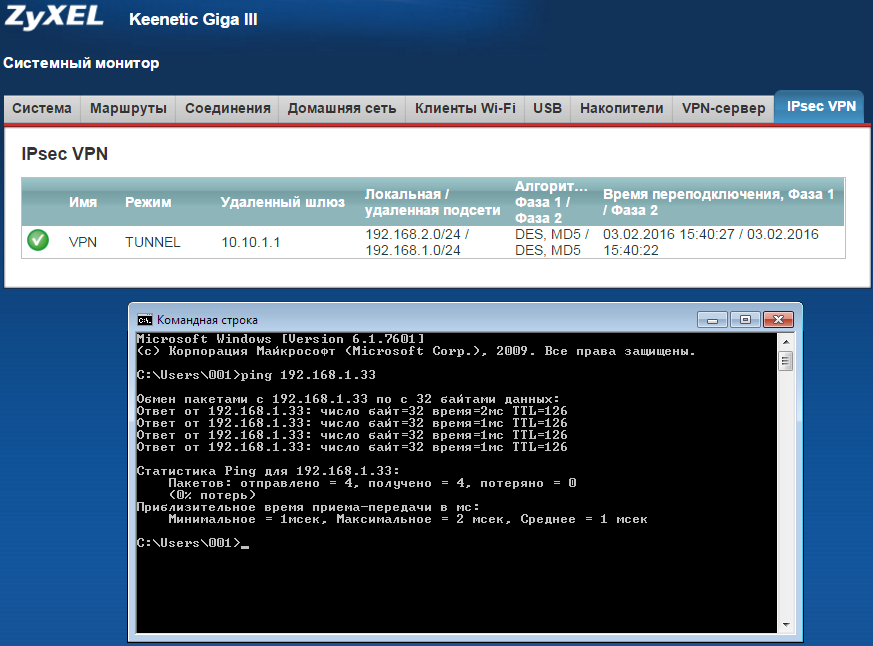

3. Мониторинг состояния туннеля IPSec VPN.

Итак, настройки IPSec-подключения были выполнены на двух

устройствах. Если они указаны верно, то туннель IPSec VPN должен

установиться между роутерами.

Для мониторинга состояния туннеля перейдите в меню Системный монитор на закладку IPsec VPN.

В нашем примере VPN-туннель IPSec успешно установился. Вот пример статуса туннеля на роутере Keenetic Ultra II:

Пример статуса туннеля на роутере Keenetic Giga III:

Для проверки работоспособности туннеля мы с компьютера локальной

сети Giga III и имеющего IP-адрес 192.168.2.35 выполнили пинг компьютера

удаленной сети 192.168.1.33, который находится за туннелем IPSec в

локальной сети роутера Ultra II.

Обращаем ваше внимание, что широковещательные broadcast-запросы

(например, NetBIOS) не будут проходить через VPN-туннель, поэтому в

сетевом окружении имена удаленных хостов не будут отображаться (доступ к

ним возможен по IP-адресу, например \\192.168.1.33).

Примечание

Если на устройстве есть возможность использовать версию протокола IKE v2, используйте её. Если устройство не поддерживает IKE v2, используйте версию IKE v1.

Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции Nail up (Nailed-up) и Обнаружение неработающего пира (DPD).